Comunicación presentada al V Congreso de Smart Grids

Autores

- Claudio Chifa, Director IT / Ciberseguridad, iDavinci Imagina

- Daniel Romero, Director de Desarrollo de Negocio, iDavinci Imagina

- Joel Ansiporovich, Consultor I+D, iDavinci Imagina

- Marcos Martín, Director de Estrategia e I+D+i, iDavinci Imagina

Resumen

A medida que los fabricantes desarrollan dispositivos de Internet de las cosas ((I)IoT) que se integran con aplicaciones ampliamente populares basadas en Internet, los usuarios ven el valor de comprar tales dispositivos y en algunos casos incluso acaban siendo una necesidad sobre todo en sectores tan críticos como el de la energía. La facilidad de integración se convierte en un incentivo para que los usuarios consideren agregar estos productos a su red de dispositivos. Gran parte de la ponencia se centrará en fallos conocidos con ejemplos prácticos de «Industrial Internet of Things, SmartOT y SmartGrid. Explicaremos como un mal diseño de un dispositivo simple puede llevar a una catástrofe o perdida económica y también como evitarlo.

Palabras clave

IoT, IIoT, SmartOT, SmartGrid, MetaBuscadores, OT

Introducción

Mirando a nuestro alrededor es fácil darse cuenta que vivimos en la era del Internet de las cosas. En nuestra vida cotidiana, nos encontramos que la mayoría de nuestras cosas conectadas a Internet, comenzando con nuestros routers Wi-Fi domésticos y hasta los sistemas de gestión de semáforos y las cámaras de seguridad de la calle. Dado que están conectados, todos ellos se pueden encontrar en dos mundos, tanto en el mundo real como en el mundo digital. Hay que pensar que todos los sistemas que no vemos y que gobiernan factorías, plantas eléctricas, hospitales y todo lo que denominamos infraestructura critica también pueden estar conectados a internet.

Los sistemas de control de supervisión y adquisición de datos (SCADA) y otros sistemas de control similares son ampliamente utilizados por los servicios públicos y también por las industrias que se consideran fundamentales para el funcionamiento de todos los países. Antiguamente de los sistemas SCADA y el software que los acompaña eran bastante desconocidos y la exposición al mundo (internet) era limitada. Con la llegada de la industria 3.0 y posteriormente la Industria 4.0 los proveedores de plataformas de TI estándar y sistemas propietarios SCADA empezaron a interconectar sus sistemas a otras redes. Estas interconexiones más otros factores han resultado en sistemas SCADA que son cada vez más vulnerables a muchos más tipos de ataques incluso de tipo TI en entornos TO. Con la llegada de la industria 5.0 donde se espera que las factorías sean totalmente autónomas se espera que la superficie de exposición sea aun mayor.

Los sistemas SCADA son los objetivos más probables en un escenario de terrorismo cibernético o guerra cibernética, donde dos combatientes intentan desactivar la infraestructura del otro. Obviamente, si un combatiente puede desactivar remotamente una red eléctrica, la energía y las plantas de agua, etc., este no tardará en hacer que el adversario se rinda.

Los metabuscadores son motores de búsqueda de dispositivos conectados a Internet. Los motores de búsqueda web, como Google y Bing, son geniales para encontrar sitios web, pero ¿qué hacer si estamos intentando encontrar dispositivos u ordenadores que ejecuten un software en particular (como Apache) o son de un fabricante especifico? ¿Y si quieres saber qué versión de Microsoft IIS es la más popular? ¿O si deseas ver cuántos servidores FTP anónimos hay? Los motores de búsqueda tradicionales no permiten contestar todas estas preguntas.

Uno de los usos habituales de metabuscadores como SHODAN es encontrar dispositivos SCADA (control de supervisión y adquisición de datos) con interfaces web. Los dispositivos SCADA son aquellos que controlan cosas tales como la red eléctrica, plantas de agua, plantas de tratamiento de residuos, plantas de energía nuclear, etc.

Este documento está pensado y dirigido a profesionales de todos los niveles y se sirve como una guía para pentesters y responsables de seguridad que desean usar metabuscadores ayudándoles a comprender cómo se puede usar para fines de auditoría de seguridad para mejorar la ciberresiliencia de nuestras infraestructuras.

El documento también describe el procedimiento y explica los métodos para encontrar varios servicios vulnerables y dispositivos ubicados en internet. Ayuda a explicar los filtros básicos que podrían ser utilizados por cada metabuscador y su integración con otras herramientas. Se puede utilizar principalmente para la fase de reconocimiento de pruebas de penetración e incluso se puede utilizar a nivel hogar y pequeña empresa para medir de una forma no intrusiva nuestro nivel de exposición a internet como por ejemplo saber si un atacante puede ver si en nuestra oficina o domicilio existe una cámara expuesta a internet.

Herramientas disponibles

- Shodan

- Censys

- ZoomEye

- Google Dorks

Shodan

Un motor de búsqueda que le permite al usuario encontrar iguales o diferentes tipos específicos de equipos (routers, servidores, etc.) conectados a Internet a través de una variedad de filtros. Algunos también lo han descrito como un motor de búsqueda de banners de servicios, que son metadatos que el servidor envía de vuelta al cliente. Esta información puede ser sobre el software de servidor, qué opciones admite el servicio, un mensaje de bienvenida o cualquier otra cosa que el cliente pueda saber antes de interactuar con el servidor.

Shodan recoge datos de todos los servicios, incluyendo (HTTP puerto 80, 8080, HTTPS puerto 443, 8443), FTP (21), SSH (22) Telnet (23), SNMP (161) y SIP (5060).

Fue lanzado en 2009 por el informático John Matherly, quien, en 2003,3 concibió la idea de buscar dispositivos vinculados a Internet. El nombre Shodan es una referencia a SHODAN, un personaje de la serie de videojuegos System Shock.

Actualmente Shodan no cuenta con servicios en idioma español. Vice.com lo describió como «el buscador web más peligroso del mundo».

La página web rastrea el Internet para dispositivos de acceso público, concentrándose en los sistemas de SCADA (control de supervisión y adquisición de datos). Shodan actualmente devuelve 10 resultados a los usuarios sin cuenta y 50 a los que tienen una. Si los usuarios quieren eliminar la restricción, están obligados a proporcionar una razón y pagar una cuota. Los principales usuarios de Shodan son profesionales de seguridad informática, los investigadores y los organismos están encargados de hacer cumplir la ley. Mientras los ciber-criminales también pueden utilizar el sitio web, algunos tienen acceso a redes de botnets que podrían realizar la misma tarea sin ser detectados.

Los filtros de búsqueda son palabras clave especiales para decirle a Shodan que desea buscar propiedades específicas. Toman el formato de: nombre de archivo:valor

Tenga en cuenta que no hay espacio entre el nombre de archivo y su valor. Usando el ejemplo anterior, si quisiera encontrar dispositivos ubicados en España, entonces usaría el filtro de búsqueda de país que acepta como argumento un código de país de 2 letras: Country:ES

Si el valor que está tratando de buscar contiene espacios, debe escribir el valor entre comillas. La siguiente consulta de búsqueda muestra los dispositivos que se encuentran en la red de Iberdrola: org:Iberdrola

Los filtros también se pueden combinar para reducir aún más los resultados. Por ejemplo, aquí hay una consulta de búsqueda para encontrar dispositivos ubicados en la red de Iberdrola y ubicados en la ciudad de Madrid: org:Iberdrola Ciry:Madrid

Censys

Al igual que la gente usa los motores de búsqueda populares para encontrar contenido relevante en Internet, Censys permite a los usuarios descubrir los dispositivos, las redes y la infraestructura en Internet y monitorizar cómo cambian con el tiempo.

Censys fue creado en 2015 en la Universidad de Michigan, por los investigadores de seguridad que desarrollaron ZMap, la herramienta más utilizada para el escaneo en Internet. En los últimos cinco años, el equipo ha realizado miles de escaneos en Internet, que consisten en billones de sondeos, y ha desempeñado un papel central en el descubrimiento o análisis de algunas de las vulnerabilidades de escala de Internet más importantes: FREAK, Logjam, DROWN, Heartbleed, y la botnet Mirai.

Hoy en día, Censys se ha convertido en el estándar de oro en seguridad basada en datos y ha respondido a millones de preguntas de investigadores, corporaciones y usuarios gubernamentales. Para servir mejor a esta creciente demanda, en el otoño de 2017, Censys giró fuera de la universidad hacia su propia compañía, ofreciendo servicios mejorados, soporte técnico y una visión aún más completa y poderosa de Internet.

- Búsqueda simple: Si simplemente busca una palabra o frase, Censys devolverá cualquier registro que contenga la frase. Por ejemplo, la búsqueda de nginx devolverá cualquier registro que contenga la palabra nginx. La búsqueda de 23.0.0.0/8 devolverá todos los hosts en esa red.

- Búsqueda Avanzada: Los datos de Censys están estructurados y admiten consultas más avanzadas, como la búsqueda de campos específicos, la especificación de rangos de valores y la lógica boolean. Por ejemplo, puede buscar hosts con el encabezado de servidor HTTP «Apache» en España ejecutando la consulta 80.http.get.headers.server: Apache and location.country_code: ES

Zoomeye

Todo el mundo conoce Shodan y la nueva alternativa Censys para buscar dispositivos IoT, incluso los periódicos generalistas escribieron artículos sobre ellos, pero no todo el mundo conoce zoomeye.

ZoomEye es un motor de búsqueda enfocado a sistemas y dispositivos conectados. En las antiguas leyendas chinas, hay un famoso destructor de fantasmas llamado Zhong Kui. Según los creadores he la herramienta, ZoomEye se creó para cazar a los demonios en el ciberespacio.

Su uso es muy similar a Sodan con la diferencia de que disponemos de historial y podemos realizar búsquedas para un año especifico siendo una herramienta excepcional y una fuente de datos muy fiable para medir nuestra exposición y la evolución en el tiempo.

Google Dorks y Google Hacking

Google Hacking es una técnica en informática que utiliza operadores para filtrar información en el buscador de Google. Además, podemos encontrar otras aplicaciones de agujeros de seguridad en la configuración y el código informático que se utilizan en las páginas web.

Google Hacking implica el uso de operadores avanzados de Google en su motor de búsqueda para localizar cadenas específicas de texto dentro de los resultados de búsqueda. Algunos de los ejemplos más populares están encontrando versiones específicas de vulnerabilidad de aplicaciones web. Las consultas de búsqueda localizarían todas las páginas web que tiene diferentes tipos de filtros; ya sea por el título (intitle), por texto principal (intext), por url (inurl) o por otros filtros más.

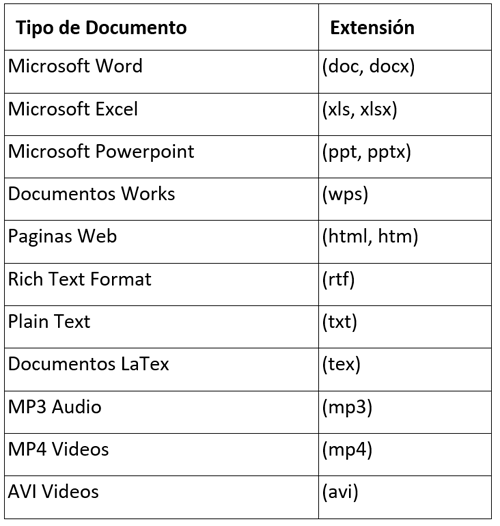

En el buscador de Google escriba intitle: Google Operadores filetype:pdf. Esta línea de comando tiene 3,710 resultados aproximadamente en comparación con escribir solamente Google Operadores en el buscador de Google. Este operador de Google busca información en el buscador de Google acerca de los operadores de Google y que esta en formato de datos portables mejor conocido como PDF. El operador tipo de archivo filetype se puede aplicar a cualquier extensión de tipo de archivo ya sea:

Google Hacking Database (GHDB)

La “GHDB” es un índice categorizado de consultas de motores de búsqueda en Internet diseñadas para descubrir información interesante, y generalmente confidencial, disponible públicamente en Internet. En la mayoría de los casos, esta información nunca se hizo pública, pero debido a una serie de factores, esta información se vinculó en un documento web que fue rastreado por un motor de búsqueda que posteriormente siguió ese enlace e indexo la información confidencial.

ICS y Sistema SCADA (control de supervisión y adquisición de datos)

Proporcionan un canal de comunicación para los sistemas informáticos, para controlar equipos industriales, tales como motores, generadores, y sensores físicos. Los dispositivos habilitados para SCADA se utilizan extensamente en sistemas industriales y de infraestructura crítica.

Desde fábricas y centrales eléctricas hasta sistemas de climatización e instalaciones de tratamiento de agua. Los ataques a estos sistemas son particularmente peligrosos, ya que los dispositivos SCADA puente la brecha de lo virtual a lo físico y tiene un impacto devastador.

En un ejemplo reciente, el compromiso de un sistema de control de un horno dio como resultado un «daño masivo» a una fábrica de acero alemana en 2014.

Uno de los protocolos de comunicación SCADA mas extendidos, Modbus, fue originalmente diseñado para la comunicación local a través de una conexión serie, pero desde entonces se ha extendido para operar sobre redes IP e internet. El protocolo no contiene autenticación, y como resultado, los dispositivos Modbus accesibles al público son un riesgo de seguridad inherente. Censys a día de hoy implementa 42 particularidades diferentes para identificar y caracterizar 92% de los dispositivos Modbus expuestos.

Estas particularidades están compuestas por clasificación de dispositivos, fabricante de hardware, nombre del software y su versión. En un top 10 de dispositivos ModBus realizado en Censys España ocupa el segundo lugar a nivel mundial con cerca de 1500 dispositivos expuestos compuestos de gateway modus, controladores de placas solares, PLC e incluso granjas eólicas.

Conclusiones

Hasta ahora, seguía habiendo una brecha entre la capacidad técnica para realizar escaneos de descubrimiento de dispositivos en el espacio de direcciones IPv4 y responder preguntas de investigación significativas. En este documento, presentamos motores de consulta públicos diseñados para ayudar a los investigadores a responder preguntas relacionadas con la seguridad. Estos metabuscadores recopilan datos estructurados sobre el espacio de direcciones Ipv4.

Afortunadamente, hay guías que se pueden seguir. Existen modelos industriales para medir los planes de seguridad y el rendimiento de una empresa en comparación con las mejores prácticas. Estos pueden satisfacer dichos estándares y asegurar una gestión sistemática del riesgo. Los profesionales de la seguridad en este campo han desarrollado formas sistemáticas de pensar y mejorar continuamente la seguridad de las aplicaciones.

La protección de nuestras infraestructuras, SmartGrid y los entornos de IoT impone a todos los participantes de la industria exigencias para gestionar el riesgo en componentes, subsistemas y sistemas. Los estándares nacionales y de la industria a veces son demasiado amplios o no lo suficientemente profundos. Espero que las herramientas que se mencionan en este Documento información práctica y específica para lograr la ciberseguridad en el software e infraestructuras de los SmartGrid e infraestructuras en general.

Joel Ansiporovich, consultor I+D en Idavinci cree que muchas de las herramientas tecnológicas actuales, no aplican las medidas de protección adecuadas. Estos sistemas pueden sufrir ataques que le impidan realizar sus funciones e incluso que comprometan su correcto funcionamiento. Daniel Romero, Director de Desarrollo de Negocio en IDavinci opina que para mitigar este riesgo se deben establecer los criterios para la selección, evaluación y reevaluación de proveedores de los productos IT y TO que adquieran las empresas siguiendo los estándares de calidad y seguridad de la ISO 9001 y 27001.

Marcos Martín, director de estrategia e I+D+i en Idavinci Imagina propone que toda innovación que se cree en el campo de las Smart Grids creará ventajas competitivas a nivel corporativo por eso anima a que las Pymes españolas apuesten y pongan recursos en este sentido porque el futuro se lo compensará ofreciendo mayor calidad de vida a corto, medio y largo plazo al ciudadano. La des carbonización del mundo debe ser un objetivo para todos en un medio / largo plazo y sobre todo hacerlo de una manera segura tanto física como digitalmente.