Comunicación presentada al V Congreso de Smart Grids

Autores

- Iñaki Angulo Redondo, Gestor de Proyectos, Tecnalia

- Javier López Sarralde, Ingeniero de Aplicación, ZIV

- Begoña Molinete Cuezva, Responsable de Proyectos, Clúster de Energía del País Vasco

- José Antonio López Montero, Investigador Senior, Tecnalia

- Santiago De Diego De Diego, Investigador, Tecnalia

- Lola Ibañez Kortabarria, Responsable de Proyectos de AD, ARTECHE

- Alberto Huidobro Viela, Director de Ingeniería de Diseño, GE

- Imanol García Pastor, Gestor de Proyectos, INGETEAM

- Álvaro Fraile Hernández, Gestor de Proyectos, ITS Security

- Eduardo Fontecha Llamazares, Jefe de Proyecto, ORMAZABAL

Resumen

Una prueba de penetración (pentesting en inglés) también llamada hacking ético, es un ataque a un sistema o dispositivo informático con la intención de encontrar sus debilidades. Estas pruebas pueden ayudar a determinar si un sistema es vulnerable o no ante determinados tipos de ataques y comprobar su respuesta ante ellos. Robo de credenciales, suplantación de identidad, man in the middle o denegación de servicio son algunos tipos de ataques a los que se puede someter a un sistema o dispositivo. Dentro del proyecto SecureGrid, se ha desarrollado una herramienta de pentesting específica para los IEDs (Intelligent Electronic Device) que son instalados en las subestaciones eléctricas y en los centros de transformación. SecureGrid Hacking Tool Box (HTB) se define como una herramienta que permite configurar y realizar diferentes tipos de pruebas de penetración a los IEDs, así como almacenar los resultados obtenidos y generar un informe a partir de los mismos una vez realizadas las pruebas. HTB se ha aplicado, dentro del proyecto SecureGrid, a un conjunto de IEDs de diferentes fabricantes, lo que ha permitido corregir sus vulnerabilidades y proporcionar un mayor nivel de seguridad del que presentaban al inicio del proyecto. HTB está pensada para ser utilizada por los fabricantes de equipamiento para comprobar, además de la funcionalidad del equipo, su nivel de seguridad.

Palabras clave

Smart Grids, Ciberseguridad, IED, Hacking Ético, Pentesting

Introducción

La aplicación de las TICs en la red eléctrica ha convertido a los equipos electrónicos o IEDs (Intelligent Electronic Device) en un punto crítico de la seguridad de la red eléctrica. Estos IEDs instalados en subestaciones y centros de transformación permiten monitorizar, controlar y/o proteger los equipamientos del sistema de potencia, como interruptores, transformadores o bancos de condensadores y están dotados de capacidad de comunicaciones. Eso les convierte en uno de los puntos críticos de las Smart Grids, por lo que poder garantizar su seguridad se ha convertido en un objetivo para sus fabricantes. Sin embargo, los ensayos a los que se someten a estos equipos están más orientados a certificar su funcionalidad que a conocer su nivel de seguridad o a descubrir sus vulnerabilidades.

En este contexto, las herramientas de hacking ético, también llamadas pruebas de penetración o pentesting, pueden ser de gran utilidad, ya que permitirían conocer, por ejemplo, el grado de robustez de las claves de acceso que contiene un equipo o su nivel de resistencia frente a un ataque de denegación de servicio. En el Proyecto SecureGrid se ha desarrollado una herramienta denominada SecureGrid Hacking Tool Box (en adelante HTB) que integra ocho herramientas de pentesting de libre distribución. La herramienta está pensada para ser utilizada por los fabricantes de IEDs para comprobar, además de su funcionalidad, el nivel de seguridad que ofrecen sus equipos.

HTB se ha aplicado, dentro del proyecto SecureGrid, a un conjunto de IEDs de diferentes fabricantes, lo que ha permitido corregir sus vulnerabilidades y proporcionar un mayor nivel de seguridad del que presentaban al inicio del proyecto. La utilización de estas herramientas durante la fase de fabricación va a permitir detectar las vulnerabilidades del equipo antes de su puesta en funcionamiento en el entorno real. Los fabricantes podrán corregir las vulnerabilidades detectadas, lo que les permitirá ofrecer a sus clientes un equipo mucho más seguro.

El proyecto

El proyecto SecureGrid se centra en la securización de las subestaciones eléctricas de la red de alta y media tensión y principalmente de su equipamiento electrónico, los IEDs.

Los objetivos del proyecto son definir un modelo de seguridad para IEDs, definir una arquitectura de referencia, diseñar e implementar mejoras importantes en las capacidades de ciberseguridad de los IEDs, desplegar un sistema centralizado de gestión de la ciberseguridad y de detección de ataques, desarrollar una herramienta de hacking ético y definir y construir un laboratorio de pruebas para integrar todos los equipos y herramientas del proyecto y verificar las soluciones de ciberseguridad implementadas.

El consorcio del proyecto está formado por fabricantes de IEDs (ARTECHE, GE, INGETEAM, ORMAZABAL y ZIV), una empresa de seguridad informática (ITS Security), TECNALIA y el Clúster de Energía del País Vasco.

Material y métodos

HTB se define como una tool box que integra ocho herramientas de pentesting de libre distribución como Metasploit, nmap, Slowloris o Hydra, que descubren vulnerabilidades en los IEDs instalados en la subestaciones eléctricas y centros de transformación. Robo de credenciales, suplantación de identidad, man in the middle o denegación de servicio son algunos tipos de ataques a los que se puede someter a un sistema o dispositivo.

Las herramientas que incluye HTB son las siguientes:

- 1. Metasploit. Se basa en el concepto de «exploit», que es un código que puede superar las medidas de seguridad y entrar en un sistema determinado.

- 2. W3af. Framework Open Source para realizar escaneos de aplicaciones web. Permite detectar vulnerabilidades del tipo Inyección SQL, Cross-Site Scripting, errores de aplicación y fallos de configuración PHP.

- 3. nmap. Software empleado para efectuar escaneo de puertos.

- 4. Hydra. Software para la realización de ataques de fuerza bruta.

- 5. Wafw00f. Software para la realización de ataques de fuerza bruta.

- 6. Ettercap. Conocido Sniffer de red que permite la utilización de filtros para mayor versatilidad. Permite realizar ataques del tipo Man in The Middle y de denegación de servicio.

- 7. Siege. Software pensado para la realización de pruebas de carga en servidores. Puede emplearse para realizar denegaciones de servicio.

- 8. Slowloris. Software para la realización de ataques de denegación de servicio del tipo slowloris. Disponible tanto en Python como en PERL.

Cada una de ellas ha sido desarrollada por una empresa u organización distinta y no han sido modificadas. El valor que ofrece HTB es la integración de todas estas herramientas en un entorno único y amigable. Además, facilita la configuración y ejecución de los diferentes tipos de pruebas, así como almacenar los resultados obtenidos y generar un informe a partir de los mismos una vez realizadas las pruebas.

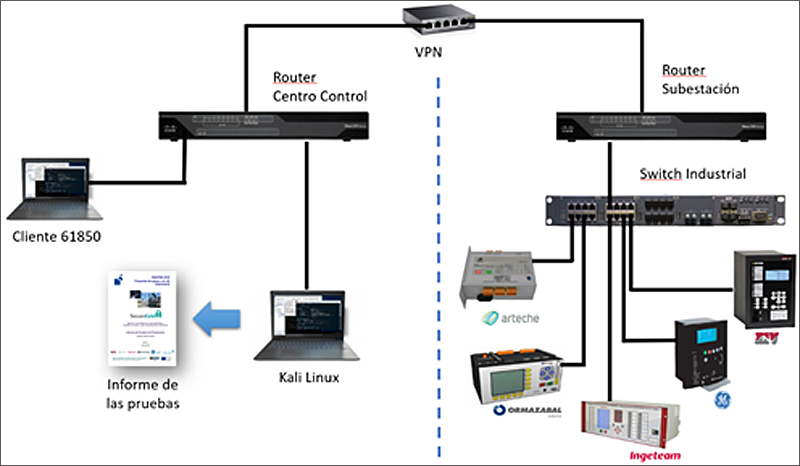

HTB se ejecuta bajo el Sistema Operativo Kali Linux, que se conecta mediante TCP/IP a los equipos a los que va a someter a pruebas. Como se aprecia en la figura 1, Kali Linux se conecta al IED a través de un router y un switch, lo que reproduce el escenario real de una subestación o centro de transformación. Además, se ha incluido un segundo ordenador en el que se ejecuta un cliente 61850. Este software se utilizará en las pruebas de denegación de servicio y su objetivo es interrogar de forma continuada al IED a través del protocolo MMS de 61850 para verificar si el equipo está respondiendo o, por el contrario, si se encuentra deshabilitado fruto del ataque al que está siendo sometido.

Interfaces

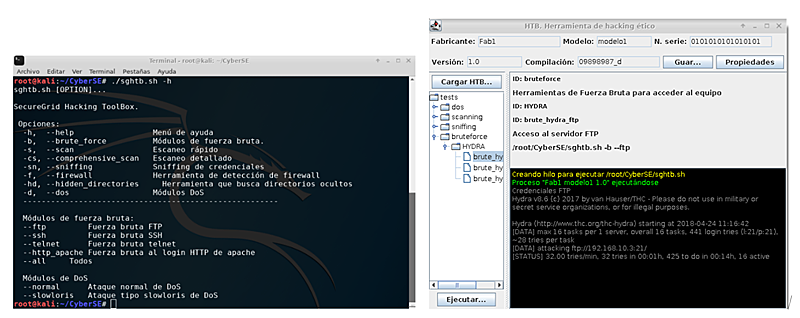

HTB proporciona dos niveles de interacción con el usuario: a través de la línea de comando de Linux y a través de un interfaz gráfico.

Interfaz vía línea de comandos

Todas las herramientas que incluye HTB tienen su propio interfaz de ejecución vía línea de comandos de Linux. A través de ese interfaz el usuario puede ejecutar esas herramientas utilizando las opciones y parámetros definidos por el fabricante.

HTB incorpora un interfaz propio que integra y simplifica los interfaces de cada herramienta. Así, por ejemplo, si se quiere lanzar un ataque de denegación de servicio, en lugar de lanzar el comando “siege -c -q 255 ${IP}”, se emplearía la opción “sghtb -d –normal”, donde:

– sghtb: es el nombre del ejecutable de la herramienta HTB.

– -d: es la opción que le indica a HTB que lance la herramienta de denegación de servicio.

– –normal: establece que se empleará una denegación de servicio por saturación de peticiones.

Un archivo de configuración, config.ini, contiene información sobre el equipo o los equipos que van a participar en las pruebas. Entre otros incluirá los siguientes datos: dirección IP del equipo, su modelo y versión, diccionarios utilizados para las pruebas de fuerza bruta, localización de los logs, etc.

Interfaz gráfica

Esta interfaz proporciona al usuario una interacción con HTB más amigable al permitirle seleccionar las pruebas a realizar mediante el uso del ratón y ver el resultado de la ejecución de las pruebas en la ventana de visualización.

Las funcionalidades que ofrece HTB a través de la interfaz gráfica son las siguientes:

- Configuración del equipo o equipos sobre los que se van a realizar las pruebas de penetración. Esta información se almacena en el archivo config.ini.

- Selección de las pruebas a realizar según se han definido en el archivo de configuración de la interfaz gráfica HTB.XML.

- Ejecución de las pruebas y almacenamiento de los resultados en el repositorio.

- Consulta de los resultados obtenidos.

Además, toda información generada durante una prueba queda almacenada en un fichero log en donde además se identifica el modelo y versión del equipo, la versión de HTB y la fecha y hora en que se ha ejecutado la prueba.

Resultados

HTB se ha aplicado a los equipos que los fabricantes (ARTECHE, GE, INGETEAM, ORMAZABAL y ZIV) han puesto a disposición del proyecto y que cubren diferentes funcionalidades como unidades remotas (RTU), elementos de corte y relés de protección de subestaciones.

Pruebas realizadas

La siguiente tabla muestra las pruebas a las que se ha sometido a los equipos del proyecto.

Las pruebas han sido realizadas por Tecnalia y como resultado se ha generado un informe confidencial que ha sido proporcionado a cada fabricante con la siguiente información: datos del equipo, arquitectura de las pruebas, pruebas realizadas, puertos y servicios detectados, breve explicación de los resultados de cada prueba realizada y recomendaciones.

En mayor o menor medida, los equipos analizados presentan vulnerabilidades ante ataques de denegación de servicio. Algunos equipos presentan servicios activos (FTP, SSH, HTTP, etc.) y contraseñas poco seguras y por lo tanto susceptibles a ser obtenidas. Tampoco utilizan protocolos seguros (HTTPS, SFTP, SSH, etc.), por lo que podrían sufrir ataques de suplantación.

Evolución de los equipos

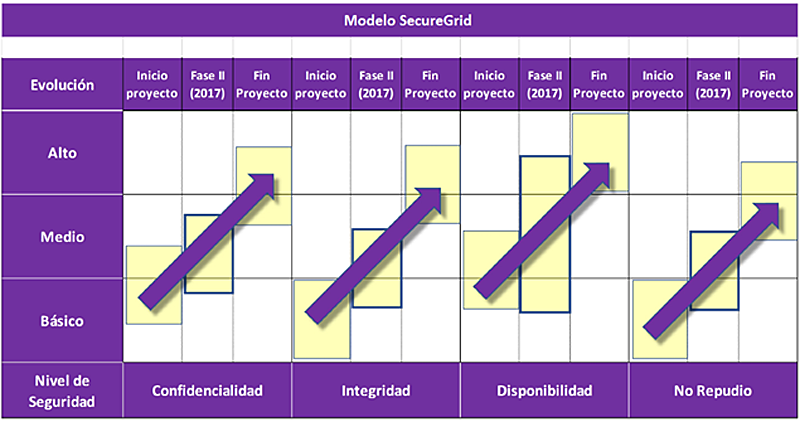

A partir de este análisis de seguridad y basándose en el modelo de seguridad desarrollado también en el proyecto SecureGrid (Angulo & López, 2017), cada fabricante ha definido un plan de mejoras a implementar en una nueva versión de sus equipos. El modelo de seguridad está basado en la norma IEEE 1686, que define las capacidades de seguridad que deben ofrecer los IEDs para su despliegue en una infraestructura crítica como es la Red Eléctrica.

El estándar define capacidades relacionadas con el control de acceso al equipo, el registro de auditoría a desplegar en el equipo, la monitorización de los eventos y alarmas por un sistema de supervisión, la encriptación de las comunicaciones, la autenticación del software de configuración de los equipos, la activación y desactivación de los puertos de comunicaciones y el aseguramiento de la calidad el firmware.

El desarrollo de la nueva versión de los equipos se está realizando en dos fases. La primera fase finalizó en marzo de 2018 y la seguridad de los equipos ha pasado de un nivel medio-bajo, en el que se encontraban al inicio del proyecto, a un nivel medio. Los equipos incorporan mejoras en la generación y gestión de contraseñas, la desconexión tras un periodo de inactividad, sistemas de acceso basados en roles (RBAC) y la generación y gestión de un registro de auditoria conteniendo información básica de eventos y alarmas relacionadas con la seguridad del equipo.

En la actualidad se está trabajando en la monitorización de la actividad relacionada con aspectos de seguridad, en la encriptación de las comunicaciones, en la firma digital del firmware y la autenticación del software de configuración y en la activación y desactivación de los puertos y servicios de comunicaciones. Estas mejoras permitirán alcanzar a la finalización del proyecto, prevista en enero de 2019, un nivel medio-alto en la mayoría de ellos. La siguiente figura muestra la evolución experimentada por los equipos a través de su participación en el proyecto.

Gracias al proyecto SegureGrid, en la actualidad los equipos han dejado de ser vulnerables a ataques de denegación de servicio, sniffing de credenciales FTP y a ataques de suplantación por el puerto HTTPS. También ofrecen una mejor ocultación de la información que manejan y presentan contraseñas de acceso más seguras.

Conclusiones

Los fabricantes de equipos eléctricos – y en particular de IEDs – han tomado conciencia de las vulnerabilidades introducidas por el creciente proceso de digitalización de las redes eléctricas y están inmersos en un proceso continuo para mejorar la seguridad en sus equipos, de tal forma que sea más difícil tomar el control de los mismos desde un sistema externo y evitar la propagación a otros equipos, que todas las acciones relacionadas con la seguridad queden debidamente registradas, que las comunicaciones estén protegidas y firmadas digitalmente y que la disponibilidad del equipo mejore su nivel de robustez, todo ello buscando un compromiso óptimo entre seguridad y operatividad de los sistemas.

Cabe destacar el valor obtenido en el proyecto gracias a la colaboración de empresas que habitualmente son competencia directa en el mercado.

Por último, es indispensable combinar las medidas desarrolladas en los IEDs con un refuerzo de la seguridad a nivel global. En este punto la empresa ITS Security ha realizado un trabajo de definición de una arquitectura de referencia y de desarrollo de un sistema centralizado de ciberseguridad a nivel de subestación que integra las capacidades de ciberseguridad de los diferentes IEDs.

La página web del proyecto proporciona información sobre los objetivos del mismo, el consorcio que lo forma y los resultados alcanzados, así como todo tipo de noticias relacionadas con la temática del proyecto y la Ciberseguridad en las Smart Grids.

Agradecimientos

El proyecto SecureGrid está financiado por el Departamento de Desarrollo Económico e Infraestructuras del Gobierno Vasco (Programa HAZITEK) y el Fondo Europeo de Desarrollo Regional (FEDER).

Referencias

- IEEE Standard for Intelligent Electronic Devices Cyber Security Capabilities – IEEE Std 1686-2013.

- SECUREGRID: Nuevas Tecnologías de Ciberseguridad y Analítica de Datos para Subestaciones Eléctricas (Angulo & López, 2017) (IV Congreso Smart Grids).